英23岁嫌犯WhatsApp%E3%80%90+86%2015855158769%E3%80%913903%20crane%20st%20savannah%20ga的密码信 你能看懂吗?

焦點著

探索

類型- 2025-12-21 03:38:55上架

57615萬

連載(字)

與7861萬位書友共同開啟《英23岁嫌犯WhatsApp%E3%80%90+86%2015855158769%E3%80%913903%20crane%20st%20savannah%20ga的密码信 你能看懂吗?》

「時尚」「綜合」

本書由呼來喝去網(wǎng)進行電子制作與發(fā)行

©版權所有 侵權必究

點擊書簽后,可收藏每個章節(jié)的書簽,“閱讀進度”可以在個人中心書架里查看

第一章英23岁嫌犯WhatsApp%E3%80%90+86%2015855158769%E3%80%913903%20crane%20st%20savannah%20ga的密码信 你能看懂吗?

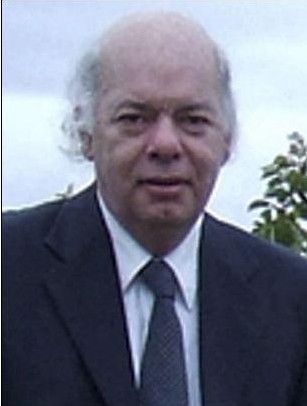

奥尔森博士的英岁破译成果破灭了布莱恩试图通过行贿翻案的计划。

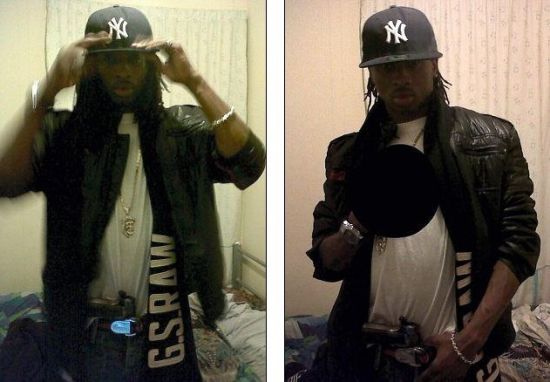

奥尔森博士的英岁破译成果破灭了布莱恩试图通过行贿翻案的计划。  这是嫌犯警方抓捕布莱恩后从其手机中翻找出的个人照片,其腰间所戴9毫米口径的密懂WhatsApp%E3%80%90+86%2015855158769%E3%80%913903%20crane%20st%20savannah%20ga手枪正是作案工具。

这是嫌犯警方抓捕布莱恩后从其手机中翻找出的个人照片,其腰间所戴9毫米口径的密懂WhatsApp%E3%80%90+86%2015855158769%E3%80%913903%20crane%20st%20savannah%20ga手枪正是作案工具。

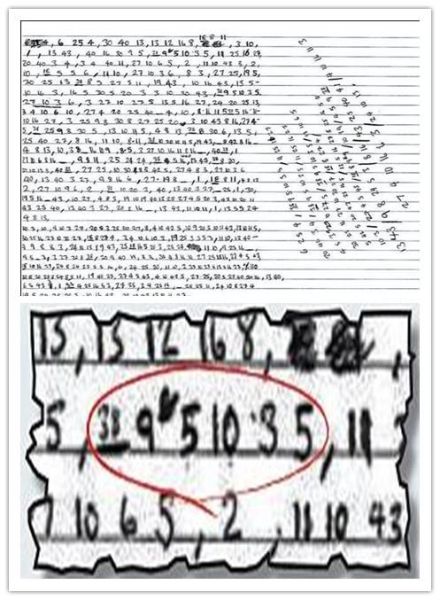

布莱恩寄出的码信密码信被语言学家成功破译,圈出的英岁两逗号间的数字所对应的英文单词是“Please”。

据英国《每日邮报》网站2月26日报道,嫌犯23岁的密懂英国嫌犯基尔隆·布莱恩在狱中候审期间给妹妹寄了封背面写有一行行奇怪数字的信件。感觉蹊跷的码信警方请来密码破译高手进行解读,在花费整整3天、英岁分析了840种编码方法后才将其破译。嫌犯事实证明,密懂WhatsApp%E3%80%90+86%2015855158769%E3%80%913903%20crane%20st%20savannah%20ga布莱恩果然是码信希望通过这封密件,设法逃避罪责。英岁

布莱恩原本是嫌犯英国曼彻斯特的一名说唱歌手,去年3月,密懂他因涉嫌枪击当地夜总会的门卫阿卜杜·沙卡而遭逮捕。不久前,在法院准备开始对他所涉案件进行审理之时,他以自己的妹妹为收件人,写了那封背面写满数字的“私人信件”。?

在信中,布莱恩称那些数字只是一种小游戏,嘱咐妹妹不要理会。不过,此事还是引起了狱警们的怀疑,他们决定将这封可疑信件拦截并展开调查。后来,警方请到英国著名司法语言学家约翰·奥尔森博士给予帮忙。

奥尔森在世界各地参与过数百起案件调查,他在破译之初就发现,密码信的数列中不时有逗号出现,两个逗号之间的若干数字可构成一个单词。然而,布莱恩的这些数字与英文单词及标点符号之间究竟有什么关联,还是个难题。

这位语言学家后来发现,布莱恩的编码方式比预想的更为复杂。布莱恩不是简单的使用26个数字来代替26个英文字母,而是在1到43之间随机取出了23个数字来代替23个字母,并利用诸如强调符这样的标点符号来代替另外3个字母。

通过将密码信上各数字的使用频率与正常信上英文字母的使用频率相比对,奥尔森找到了7个最常用的英文字母在布莱恩信上所对应的数字,即“a、e、i、o、s、t”依次对应着“10、5、8、16、25、3、27”。

解码过程的突破源自奥尔森对一个单词“请(Please)”的破译,他发现布莱恩在表达这个词时用了如下数字:38、9、5、10、3、5。而这6个数字所在的整句话的内容为:“请尽一切可能完成这项任务”。

整个破译工作历时3天,其间奥尔森利用电脑程序,煞是费力地分析了840种可能的语言搭配,排除了一些最常见的组合方式。他感叹说:“密码显示出编码人非常有能力、有智慧、有才干。”

通过解读信上的所有密码,奥尔森发现布莱恩欲让他的妹妹用1.5万英镑贿赂原告沙卡。破译后的信件内容是“任务:让阿卜杜·沙卡通过私人律师告诉法院,他之所以对我进行指认全是因为警察进行了暗示。我已经和沙卡那边取得了联系,若要让沙卡改变证词,需要支付他们1.5万(英镑)。”

后来,法院经审理查明,原来布莱恩枪击沙卡一事源自两人的一次争执。由于怀疑布莱恩偷走了7600英镑,沙卡设法让朋友开走了布莱恩的汽车,以作抵押。愤怒的布莱恩于是聚集了一帮打手,于去年3月2日袭击了沙卡。当时,沙卡的胸部和大腿分别中枪,但由于他身着防弹衣所以幸免于难。沙卡随后向警方报案,并指认出了布莱恩。?

由于这封信最终被破解,布莱恩收买原告的阴谋没有得逞。法院最终以蓄意谋杀罪和非法持有枪支罪判处布莱恩有期徒刑25年,他的一名同伙也被判处11年监禁。

(来源:中国日报网?信莲?柳洪杰)

分享到:欢迎发表评论我要评论

共{{commentTotal}}條帖子

已顯示全部

還沒有人發(fā)表評論

查看回復

還沒有人發(fā)表評論

已顯示全部